違反新版個資法,老闆與員工都會受罰!!除了賠償當事人以外,經手個資的員工也要面臨2年刑期或20萬元以下的罰金,若是故意違法利用個資來營利,刑期更是加重到5年以下有期徒刑,或併科罰金1百萬元。

2010年11月23日 星期二

密碼天龍八不守則

密碼天龍八不守則

您可選擇別人無法想到的密碼,讓日盛與您共同落實密碼防護。

天龍八"不" 密碼設定守則供您參考:

.不用個人基本資料 ( 如 生日、身分證字號 )

.不用家人基本資料 ( 如 配偶、子女、男/女朋友 )

.不用個人電話號碼 ( 如 辦公室、家裡、手機 )

.不用個人名片所載資料 ( 如 eMail、公司統編 )

.不用個人銀行相關資料 ( 如 帳號、通提密碼 )

.不用個人生活相關資料 ( 如 車籍資料、醫療資料 )

.不用具規則性排列等容易被有心人士猜到的數字 ( 如 a111111、a123456、g121212、abcdefgh )

.不用一般性密碼 ( 如會員密碼、eMail密碼 )

2010年10月29日 星期五

2010年10月28日 星期四

KeyLogger

鍵盤側錄工具–Home KeyLogger,可以將鍵盤的輸入詳實的記錄下來,包括時間、使用者、視窗標題、輸入內容,按【Hide icon】可以隱藏工作列小圖示,按鍵盤「Ctrl+Alt+Shift+M」可以呼叫出小圖示,顯示記錄的方式有兩種:按【View log】或直接讀取「C:\Program Files\HomeKeylogger\KeyLog.txt」。(

SSID(Service Set Identifier)

AP每100ms將SSID(Service Set Identifier)經由beacons(信號台)封包廣播一次,beacons封包的傳輸速率是1 Mbit/s,並且長度相當的短,所以這個廣播動作对網路效能的影響不大。

2010年10月26日 星期二

cluster 叢集

在資料存放中,系統可以配置以保留檔案的最小磁碟空間總數。所有由 Windows 所使用的檔案系統,可組織以包括一或多個連續磁碟區之叢集為基礎的硬碟。叢集大小越小,磁碟存放資訊的效率越高。如果格式化期間未指定叢集大小,則 Windows 會根據磁碟區的大小選擇預設值。系統會選取這些預設值,以減少磁碟區上遺失的空間總數及片段的總數。叢集也稱為配置單位。

Class C IP address 類別 C 的 IP 位址

一個單點傳送 IP 位址,範圍從 192.0.0.1 到 223,255,255,254。前三個八位元組代表網路,而最後一個八位元組代表網路上的主機

http://210.70.76.3/~jack/mkw.htm

Class B IP address 類別 B 的 IP 位址

範圍從 128.0.0.1 到 191.255.255.254 的單一傳播 IP 位址。前兩個八位元組代表網路,而後兩個八位元組代表網路上的主機。

Class A IP address 類別 A 的 IP 位址

範圍從 1.0.0.1 到 126.255.255.254 的單一傳播 IP 位址。第一個八位元組代表網路,而後三個八位元組代表網路上的主機。

channel 通道

在兩個裝置之間傳遞非控制性資訊的路徑或連結。例如,一條單一「基本速率介面 (BRI)」連線有一個實體連線,但有兩個通道來交換裝置之間的資訊。這通常稱作 Bearer 通道,表示運載資訊的通道。

在網際網路上,則指設計目的為從網際網路將內容傳遞到您電腦的網站,與訂閱您喜歡的網站類似。

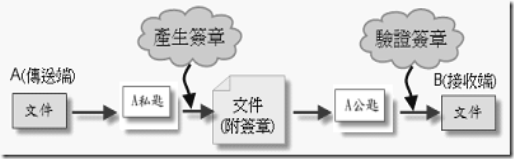

certification authority (CA) 憑證授權單位 (CA)

負責建立及證明屬於使用者 (終端實體) 或其他憑證授權單位的公開金鑰是否真實的實體。憑證授權單位的活動可包括透過已簽署的憑證將公開金鑰連結到可辨別的名稱、管理憑證序號及憑證廢止。

callback number 回撥號碼

遠端存取伺服器用來回撥給使用者的號碼。此號碼可由系統管理員預先設定,或在撥號時由使用者指定,根據系統管理員如何設定使用者的回撥選項而定。回撥號碼應該是使用者的數據機所連接的電話線路號碼。

http://210.70.76.3/~jack/mkw.htm

Security Fundamentals: 2010/10/26整理目錄

MTA Security Fundamentals 資料

- MTA簡介

- 2010/19/29吳鳳科技大學WTA研習議程

- MTA國際認證將可減少40%IT職務的缺口

- Who?

- Security Fundamentals

- Audience Profile

- Skills Being Measured

- Preparation Tools and Resources

- Understanding Security Software

- Understanding Network Security

- Understanding Operating System Security

- Understanding Security Layers

- Microsoft Online Resources

網路安全資料

- 環境安全措施

- 個人的安全防護

- 使用者安全措施

- 系統管理者安全措施

- 憑證管理

- 資料加密解密

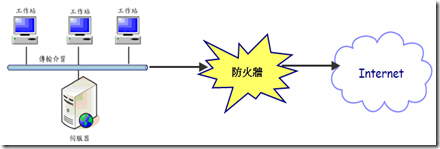

- 架設防火牆

- 密碼使用原則

- 資料備份原則

- 蓄意破壞防範

- 偶發事件防範

- 資訊安全的防範

- 資訊安全的種類

- 資料儲存在 %allusersprofile% 目錄中

重要名詞、訊息

- cache 快取

- built-in groups 內建群組

- broadcast 廣播

- Boot Logging 開機記錄

- Automatic Private IP Addressing (APIPA) 自動私人 IP 定址...

- authorization 授權

- authentication 驗證

- auditing 稽核

- audit policy 稽核原則

- administrator 系統管理員

- Address Resolution Protocol (ARP)

- Active Directory

- account lockout 帳戶鎖定

- access control 存取控制

- Microsoft Baseline Security Analyzer (MBSA)

- 防火牆--封鎖其他封包

- IPsec原則、網域隔離

- 將你 Win7 / Server 2008 R2 電腦上無線網卡變成AP (無線基地台)!!

- 連線到網路磁碟機每次都要輸入密碼?

- 3類常見國際證照

- IDP、IDS、IPS?

- 連線對等保密(WEP)

- 實體(物理)地址過濾(MAC)

- 服務集標識符(SSID)

- 無線網路的SSID

- 網路位址翻譯(NAT)

- BitLocker功能

- Malwarebytes' Anti-Malware 1.35

- Spyware Doctor間諜醫生

- Dynamic Routing 動態路由選擇

- Biometrics -人類耳朵各不同 可供安檢辨識身分

- RADIUS認證服務

- Active Directory設定

- 路由器的NAT的原理及配置

- ARP欺騙(ARP spoofing)

- DNSSEC

其他

- Windows Server 2008 MCTS/MCITP企業管理工程師認證班

built-in groups 內建群組

隨作業系統安裝的預設安全性群組。內建群組已經擁有有效權利及內建功能的集合。

在大多數情況中,內建群組會提供特別使用者所需的所有功能。例如,如果網域使用者帳戶隸屬於內建 [Administrators] 群組,則使用此帳戶會讓使用者擁有整個網域及網域伺服器的系統管理能力。若要提供使用者帳戶所需的功能集,請將它指派到適當的內建群組中。

Automatic Private IP Addressing (APIPA) 自動私人 IP 定址

當 TCP/IP 通訊協定設定為自動取得位址,但無法使用 Dynamic Host Configuration Protocol (DHCP) 時,便會自動設定從 169.254.0.1 到 169.254.155.254 之間的 IP 位址,及 255.255.0.0 的子網路遮罩的 Windows XP TCP/IP 功能。

administrator 系統管理員

若為 Windows XP Professional,則是指負責設定並管理網域控制站或區域電腦及其使用者及群組帳戶、指派密碼及使用權限,以及協助使用者解決網路問題的人員。系統管理員是 [Administrators] 群組的成員,具有對網域或電腦的完整控制權。

若為 Windows XP Home Edition,則是指能對電腦進行系統範圍變更、安裝軟體,以及存取電腦上所有檔案的人員。具備電腦系統管理員帳戶,且對電腦上的其他使用者帳戶擁有完整存取權的人員。

Address Resolution Protocol (ARP)

TCP/IP 中的通訊協定,可使用區域網路上的廣播流量,將邏輯指派的 IP 位址解析成實體硬體或媒體存取控制層位址。

在 ATM 中,ARP 有兩種不同的使用方式。若為 ATM 上的典型 IP,則 ARP 是用來將位址解析成 ATM 硬體位址。若為 ATM LAN 模擬,則 ARP 是用來將 Ethernet/802.3 或 Token Ring 位址解析成 ATM 硬體位址。

Active Directory

存放網路上物件資訊的目錄服務,並且讓使用者及網路系統管理員可使用這個資訊。Active Directory 讓網路使用者使用單一登入程序,以存取網路任何位置上許可的資源。它讓網路系統管理員可以用直覺方式來檢視網路階層架構,及以單一點來管理所有的網路物件。

2010/10/26整理目錄

MTA Security Fundamentals 資料

- MTA簡介

- 2010/19/29吳鳳科技大學WTA研習議程

- MTA國際認證將可減少40%IT職務的缺口

- Who?

- Security Fundamentals

- Audience Profile

- Skills Being Measured

- Preparation Tools and Resources

- Understanding Security Software

- Understanding Network Security

- Understanding Operating System Security

- Understanding Security Layers

- Microsoft Online Resources

網路安全資料

- 環境安全措施

- 個人的安全防護

- 使用者安全措施

- 系統管理者安全措施

- 憑證管理

- 資料加密解密

- 架設防火牆

- 密碼使用原則

- 資料備份原則

- 蓄意破壞防範

- 偶發事件防範

- 資訊安全的防範

- 資訊安全的種類

- 資料儲存在 %allusersprofile% 目錄中

重要名詞

- Microsoft Baseline Security Analyzer (MBSA)

- 防火牆--封鎖其他封包

- IPsec原則、網域隔離

- 將你 Win7 / Server 2008 R2 電腦上無線網卡變成AP (無線基地台)!!

- 連線到網路磁碟機每次都要輸入密碼?

- 3類常見國際證照

- IDP、IDS、IPS?

- 連線對等保密(WEP)

- 實體(物理)地址過濾(MAC)

- 服務集標識符(SSID)

- 無線網路的SSID

- 網路位址翻譯(NAT)

- BitLocker功能

- Malwarebytes' Anti-Malware 1.35

- Spyware Doctor間諜醫生

- Windows Server 2008 MCTS/MCITP企業管理工程師認證班

- Dynamic Routing 動態路由選擇

- Biometrics -人類耳朵各不同 可供安檢辨識身分

- RADIUS認證服務

- Active Directory設定

- 路由器的NAT的原理及配置

- ARP欺騙(ARP spoofing)

- DNSSEC

環境安全措施

- 信賴較知名網站做連結 登錄身分時先查證網站

- 透過大眾媒介報導追蹤

- 網路討論區公告及自律

- 垃圾郵件的過濾

- 修補系統與軟體的漏洞,減少駭客或病毒的入侵。

- 定期更新系統,使系統軟體處在最佳狀態。

- 掃毒軟體的自動偵測。

- 定期更新防毒軟體的病毒碼。 加裝個人防火牆,保護電腦降低被攻擊或植入程式的機會

個人的安全防護

-

使用密碼管理電腦使用者,並且密碼避免過於簡單或容易猜測。

-

不要隨便安裝或執行來路不明的程式(如附加程式)。

-

過濾有害郵件,對於不明來源的郵件先加以過濾。

-

關閉瀏覽器的任意開啟視窗程式,避免受到不良網站的惡意程式攻擊。

-

訂定嚴謹的存取規定,如使用者憑證。

使用者安全措施

-

只能在授權的範圍存取資料。

-

應遵守網路安全規定,了解權利及義務以及相關法規。

-

不可將帳號及密碼交付他人使用。

-

禁止任何方式竊取他人之帳號及密碼。

-

禁止使用任何工具或軟體竊聽網路通訊。

-

禁止使用未經授權的檔案或程式。

-

不得於網路散播色情文字、圖片、影音檔案。

-

禁止發送垃圾郵件。

-

禁止偽造他人身份發送檔案或文件。

-

不得蓄意干擾或妨礙網路系統,造成系統癱瘓。

-

應確實遵守網路連線作業程序及網路安全之規定。

系統管理者安全措施

系統管理者應由主管人謹慎評估後,交付可以信賴之人。

需負責網路安全規範之訂定,執行網路管理之設定與操作,確保資料安全。

負責規劃使用者帳號及製發帳號,提供授權之使用者使用。

開放業務有關人員可遠端登錄內部系統服務,且嚴格身分辨識。

保留所有人員登入登出紀錄,且只能由系統之終端機登入系統。

未經使用者同意,不得新增、刪除、修改他人資料、亦不得變更稽核資料檔案。

密碼使用原則

• 密碼設定不要少於六個字元,且數字文字交叉使用。

• 不同系統或機器使用不同密碼。

• 不可使用單字、縮寫字等。

• 不可使用家人、自己的生日、電話或身分證號。

• 不可紀錄於紙張或檔案中。

• 不定期變更密碼。

資訊安全的種類

-

實體安全:門禁、網路線、硬體設備、消防設備等。

-

資料安全:資料備份、資料加密、權限分級、密碼設定、人員記錄等。

-

程式安全:限制非法軟體使用。

-

系統安全:使用者資訊安全教育訓練及定期檢查管理。

Microsoft Baseline Security Analyzer (MBSA)

Microsoft Baseline Security Analyzer 工具 (MBSA) 的相關資訊。

:

以尋找遺失的安全性更新。

2010年10月25日 星期一

Microsoft Online Resources

Windows Server 2008 – Learning Portal: Find special offers and information on training and certification.

Product information: Visit the Windows Server 2008 Web site for detailed technology information.

Microsoft Learning Community: Join newsgroups and visit community forums to connect with your peers for suggestions on training resources and advice on your certification path and studies.

TechNet: Designed for IT professionals, this site includes how-to instructions, best practices, downloads, technical resources, newsgroups, and chats.

MSDN: Designed for developers, the Microsoft Developer Network (MSDN) features code samples, technical articles, downloads, newsgroups, and chats.

Preparation Tools and Resources

To help you prepare for this exam, Microsoft Learning recommends that you have hands-on experience with the product and that you use the following training resources. These training resources do not necessarily cover all of the topics listed in the "Skills Measured" tab.

Classroom Training : There is no classroom training currently available.

Microsoft E-Learning : There is no Microsoft E-Learning training currently available.

Microsoft Press Books : There are no Microsoft Press books currently available.

Practice Tests : There are no practice tests currently available.

意思是只能靠自己嗎?

Understanding Security Software

- Understand client protection.

- This objective may include but is not limited to: antivirus; User Account Control (UAC); keeping client operating system and software updated;encrypting offline folders; software restriction policies

- Understand e-mail protection.

- This objective may include but is not limited to: antispam; antivirus; spoofing, phishing, and pharming; client vs. server protection; SPF records; PTR records

- Understand server protection.

- This objective may include but is not limited to: separation of services; hardening; ); keeping server updated; secure dynamic DNS updates; disabling unsecure authentication protocols; Read-Only Domain Controllers; separate management VLAN; Microsoft Baseline Security Analyzer (MBSA)

Understanding Network Security

- Understand dedicated firewalls.

- This objective may include but is not limited to: types of hardware firewalls and their characteristics; why to use a hardware firewall instead of a software firewall; SCMs and UTMs; stateful vs. stateless inspection

- Understand Network Access Protection (NAP).

- This objective may include but is not limited to: purpose of NAP; requirements for NAP

- Understand network isolation.

- This objective may include but is not limited to: VLANs; routing; honeypot; perimeter networks; NAT; VPN; Ipsec; Server and Domain Isolation.

- Understand protocol security.

- This objective may include but is not limited to: protocol spoofing; IPSec; tunneling; DNSsec; network sniffing; common attack methods

Understanding Operating System Security

- Understand user authentication.

- This objective may include but is not limited to: multifactor; smart cards; RADIUS; Public Key Infrastucture (PKI); understand the certificate chain; biometrics; Kerberos and time skew; using Run As to perform administrative tasks; password reset procedures

- Understand permissions.

- This objective may include but is not limited to: file; share; registry; Active Directory; NTFS vs. FAT; enabling or disabling inheritance; behavior when moving or copying files within the same disk or on another disk; multiple groups with different permissions; basic permissions and advanced permissions; take ownership; delegation;

- Understand password policies.

- This objective may include but is not limited to: password complexity; account lockout; password length; password history; time between password changes; enforce by using group policies; common attack methods

- Understand audit policies.

- This objective may include but is not limited to: types of auditing; what can be audited; enabling auditing; what to audit for specific purposes; where to save audit information; how to secure audit information

- Understand encryption.

- This objective may include but is not limited to: EFS; how EFS encrypted folders impact moving/copying files; BitLocker (To Go); TPM; software-based encryption; MAIL encryption and signing and other uses; VPN; public-key / private key; encryption algorithms; certificate properties; certificate services; PKI/certificate services infrastructure; token devices

- Understand malware.

- This objective may include but is not limited to: buffer overflow; worms; Trojans; spyware;

Understanding Security Layers

- Understand core security principles.

- This objective may include but is not limited to: confidentiality; integrity; availability; how threat and risk impact principles; principle of least privilege; social engineering; attack surface

- Understand physical security.

- This objective may include but is not limited to: site security; computer security; removable devices and drives; access control; mobile device security; disable Log On Locally; keyloggers

- Understand Internet security.

- This objective may include but is not limited to: browser settings; zones; secure Web sites

- Understand wireless security.

- This objective may include but is not limited to: advantages and disadvantages of specific security types; keys; SSID; MAC filters

Skills Being Measured

-

Understanding Security Layers

-

Understanding Operating System Security

-

Understanding Network Security

-

Understanding Security Software

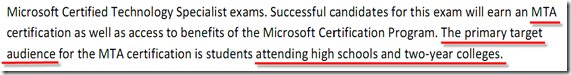

Audience Profile

Candidates are expected to have some hands-on experience with

- Windows Server,

- Windows based networking,

- Active Directory,

- Anti-Malware products,

- firewalls,

- network topologies

- devices,

- network ports.

Security Fundamentals

Exam 98-367:

Security Fundamentals

Published:

August 02, 2010

Language(s):

English, 有中文版囉!

Audience(s):

Academic

Technology:

Windows Server 2008

Type:

Proctored Exam

2010/10/29吳鳳科技大學MTA研習議程

MTA國際認證將可減少40%IT職務的缺口

IDC調查未來五到十年MTA國際認證將可減少40%IT職務的缺口,也是人力銀行網站調查最受歡迎的工作技能,無論是資訊相關科系的老師與學生或程式設計人員、電腦遊戲設計師、作業系統人員、教育工作者、電子商務等工作族群,通過MTA認證,將是取得IT職務的最佳優勢。

2010年10月24日 星期日

將你 Win7 / Server 2008 R2 電腦上無線網卡變成AP (無線基地台)!!

Wifi Hot Spot for Windows 7 / 2008 R2

可將你 Win7 / Server 2008 R2 電腦上無線網卡變成AP (無線基地台)!!

使用無線網路時,如果沒有無線AP時,如何不花錢就分享無線信號給大家使用呢?

這時,您的電腦將可以直接化身為虛擬無線路由器!

連線到網路磁碟機每次都要輸入密碼?

連線到網路磁碟機每次都要輸入密碼?

使用 net use 指令連線網路磁碟機,節省輸入密碼時間

舉例來說,如果你要使用yourname這個帳號連線到 \\server\path\,密碼是yourpass的話,可以在命令列中這樣用

net use "\\server\path\" yourpass /user:"yourname"

IDP、IDS、IPS?

IDP 入侵偵測與預防(Intrusion Detection and Prevention)

IDP提供入侵監測及防禦的雙重功能,可即時中止入侵行為,包括自動攔截棄置攻擊封包,是一種主動防護型的安全產品。

2010年10月20日 星期三

連線對等保密(WEP)

鏈路層采用RC4對稱加密技術,用戶的加密密鑰必須與AP的密鑰相同時才能獲準存取網絡的資源,從而防止非授權用戶的監聽以及非法用戶的訪問。WEP提供了40位(有時也稱為64位)和128位長度的密鑰機制

實體(物理)地址過濾(MAC)

每個無線工作站的網卡都有唯壹的物理地址,因此可以在AP中手工維護壹組允許訪問的MAC地址列表,實現物理地址過濾。這個方案要求AP 中的MAC地址列表必需隨時更新,可擴展性差;而且MAC地址在理論上可以偽造,因此這也是較低級別的授權認證。物理地址過濾屬於硬件認證,而不是用戶認證。

服務集標識符(SSID)

對多個無線接入點AP(Access Point)設置不同的SSID,並要求無線工作站出示正確的SSID才能訪問AP,這樣就可以允許不同群組的用戶接入,並對資源訪問的權限進行區別限制。

無線網路的SSID

服務組 (Service Set)" 指的是提供無線網路功能的一組設備,例如您的 Access Point 和一堆無線網卡,就可以算是一個無線網路服務組。您可以為每一個無線網路服務組其定義一個識別代號,這個代號就是 "服務組識別碼 (SSID, Service Set Identifier)"。SSID 是由 32 個字元長度的字母、數字或符號所組成。同一個服務組的設備可以使用 SSID 來驗證另外一個網路設備是否為同一個群組。例如您的 Access Point 就可以透過在無線網卡裡組態的 SSID,來判斷是否為同一個群組,如果是相同的SSID,就允許網卡存取; 如果不是則會禁止存取無線網路。

網路位址翻譯(NAT)

名為網路位址翻譯(NAT)的技術,單一IPv4數字網址可與多台電腦共用。但NAT有其限制,因此IPv4網址的需求居高不下。

大型網路公司,包括Comcast、Google和Facebook,都積極為IPv6作準備,但還有無數的小公司,尚未採取行動。雖然使用IPv4的網站仍可持續運作,那些只用IPv4技術的單位,將無法進入IPv6領域。

BitLocker功能

Windows 7的BitLocker功能則更強大些,不需要用戶進行修改組策略等繁雜的設置,只要以管理員身份登錄到Windows 7系統就可以使用。插好U盤後,在“計算機”中右鍵點擊該U盤,在彈出菜單中選擇“啓用BitLocker”。

此時會彈出一個“BitLocker驅動器加密”向導,根據需要選擇解鎖驅動器的方式,小編建議大家選擇“使用密碼解鎖驅動器”。連續輸入兩次密碼後(密碼最少爲8位字符)

Spyware Doctor間諜醫生

Spyware Doctor是一個先進的反間諜軟體、廣告軟體的程序,它可以檢查並從你的電腦移除間諜軟體、廣告軟體、木馬程序、鍵盤記錄器和追蹤威脅。Spyware Doctor可以讓你移除、忽略或隔離識別出來的間諜軟體

迪凱科技網路商店 - Spyware Doctor 間諜醫生 中文版(一個授權碼可啟動三次) PCTL.SD.110001

Windows Server 2008 MCTS/MCITP企業管理工程師認證班

課程名稱:

Windows Server 2008 MCTS/MCITP企業管理工程師認證班

課程內容:

讓學員充分掌握Microsoft最新網路資算平台Windows Server 2008之整體相關 知識,以循序漸進的方式,由基礎系統安裝管理到網路與AD架構建置、管理和規劃維護,進而深入到防火牆、入侵偵測等網路安全的實作與設計,一氣呵成。除培養深具完備實力的新一代系統管理人才外,更具備考取Microsoft MCTS /MCITP: Enterprise Administrator 之實力。

課程大綱:

6421A 設定與疑難排解Windows Server 2008 網路基礎結構

6425A 設定Windows Server 2008 Active Directory網域服務

6426A 設定與疑難排解Windows Server 2008 Active Directory身分識別及存取管理

5115A 設定與疑難排解Windows Server 2008 網路基礎結構

6427A 設定與疑難排解Windows Server 2008 中的IIS 7.0

6428A 設定與疑難排解Windows Server 2008 終端機服務伺服器

6435A 設計Windows Server 2008 的網路基礎結構

6436A 設計Windows Server 2008 Active Directory的基礎結構與服務

6437A 設計Windows Server 2008 的應用程式平台基礎結構

Dynamic Routing 動態路由選擇

Dynamic Routing 動態路由選擇 動態路由選擇是指路由器隨著網路拓撲結構和通信流量的改變而自動調整的過程。與之相對的是靜態路由選擇,它需要路由器管理人員手工輸入路由。動態路由選擇在所有現代路由器中都使用,但必要時仍要採用編程,按規則定制路由。

Dynamic Routing 動態路由選擇 - 通信網路 - 雷斯提克網路辭典 : 雷斯提克LSTIC研究中心-雷斯提克學院(LSTIC College)-管科學院-知識總站-名詞解釋

2010年10月19日 星期二

Biometrics -人類耳朵各不同 可供安檢辨識身分

你的耳朵可以顯示你的身分!根據英國一所大學的最新研究指出,由於人類的耳朵都長得不同,因此未來只要實務的辨識技術一旦成熟,可以用來作為辨識人類身分的特徵之一,甚至可以作為出入境的辨別。

RADIUS認證服務

RADIUS認證服務器(Remote Authentication Dial In User Service,遠程用戶撥號認證系統)是目前應用最廣泛的AAA協議(AAA=authentication、Authorization、Accounting,即認證、授權、計費)。AAA協議的典型操作是驗證用戶名和密碼是否合法(認證),分配IP地址(授權),登記上線/下線時間(計費),電信業窄帶/寬帶撥號都使用大型RADIUS認證服務器。

2010年10月18日 星期一

ARP欺騙(ARP spoofing)

ARP欺騙(ARP spoofing)是針對乙太網路位址解析協議(ARP)的一種攻擊技術,攻擊者取得區域網路上的資料封包甚至可篡改封包,讓網絡上特定電腦或所有電腦無法正常連線。

原理:由攻擊者發送假的ARP封包到網路上,尤其是送到閘道器上,目的是讓送至特定IP位址的流量被錯誤送到攻擊者所取代的地方,因此,攻擊者可將這些流量另行轉送到真正的閘道(被動式封包嗅探,passive sniffing)或篡改後再轉送(中間人攻擊,man-in the-middle-attack)。亦可將ARP封包導到不存在的MAC位址以達阻斷服務攻擊的效果。

ARP欺騙(ARP spoofing) - A - 雷斯提克網路辭典 : 雷斯提克LSTIC研究中心-雷斯提克學院(LSTIC College)-管科學院-知識總站-名詞解釋